Recientemente se parchó una vulnerabilidad clasificada como Alta en un complemento de optimización de Google Fonts para WordPress, lo que permite a los atacantes eliminar directorios completos y cargar scripts maliciosos.

Dios mío | Complemento de WordPress compatible con GDPR/DSGVO

El complemento, OMGF | Fuentes de Google más rápidas y compatibles con GDPR/DSGVO. Easy., optimiza el uso de Google Fonts para reducir el impacto en la velocidad de la página y también cumple con GDPR, lo que lo hace valioso para los usuarios de la Unión Europea que buscan implementar Google Fonts.

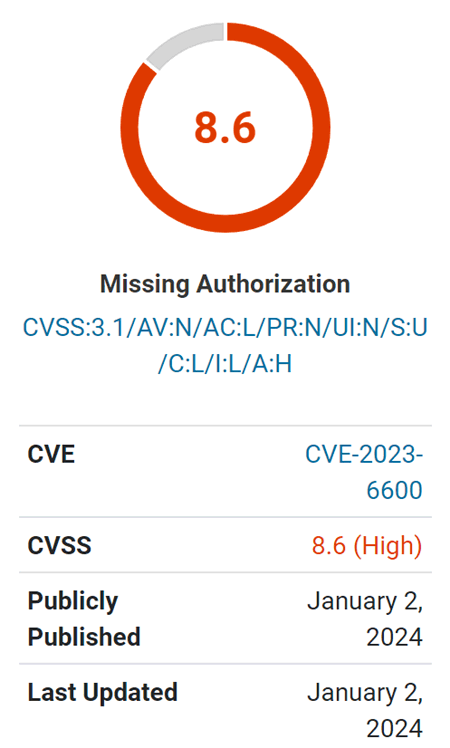

Captura de pantalla de la clasificación de vulnerabilidad de Wordfence

Vulnerabilidad

La vulnerabilidad es particularmente preocupante porque permite atacantes no autenticados. “No autenticado” significa que un atacante no necesita estar registrado en el sitio web ni tener ningún nivel de credenciales.

La vulnerabilidad se describe como permitir la eliminación de directorios no autenticados y permitir la carga de cargas útiles de Cross-Site Scripting (XSS).

Cross-Site Scripting (XSS) es un tipo de ataque en el que se carga un script malicioso en el servidor de un sitio web, que luego puede usarse para atacar de forma remota los navegadores de cualquier visitante. Esto puede dar como resultado el acceso a las cookies o a la información de la sesión de un usuario, lo que permite al atacante asumir el nivel de privilegio de ese usuario que visita el sitio.

La causa de la vulnerabilidad, identificada por los investigadores de Wordfence, es la falta de una verificación de capacidad, una característica de seguridad que verifica si un usuario tiene acceso a una característica específica de un complemento, en este caso, una característica de nivel de administrador.

Una página oficial de desarrollador de WordPress para fabricantes de complementos dice esto sobre la verificación de capacidad:

“Las capacidades de usuario son los permisos específicos que asignas a cada usuario o a un rol de Usuario.

Por ejemplo, los administradores tienen la capacidad “manage_options” que les permite ver, editar y guardar opciones para el sitio web. Por otro lado, los editores carecen de esta capacidad, lo que les impedirá interactuar con las opciones.

Luego, estas capacidades se verifican en varios puntos dentro del Administrador. Dependiendo de las capacidades asignadas a un rol; Se pueden agregar o eliminar menús, funcionalidades y otros aspectos de la experiencia de WordPress.

A medida que crea un complemento, asegúrese de ejecutar su código solo cuando el usuario actual tenga las capacidades necesarias “.

Wordfence describe la causa de la vulnerabilidad:

“… es vulnerable a modificaciones no autorizadas de datos y scripts entre sitios almacenados debido a una falta de verificación de capacidad en la función update_settings() conectada a través de admin_init en todas las versiones hasta la 5.7.9 inclusive”.

Wordfence también afirma que las actualizaciones anteriores intentaron cerrar la brecha de seguridad, pero considera que la versión 5.7.10 es la versión más segura del complemento.

Lea la advertencia de vulnerabilidad de Wordfence:

Dios mío | Fuentes de Google más rápidas y compatibles con GDPR/DSGVO. Fácil. <= 5.7.9 – Falta autorización para la eliminación de directorios no autenticados y secuencias de comandos entre sitios

Imagen destacada de Shutterstock/Nikulina Tatiana

Con información de Search Engine Journal.

Leer la nota Completa > La vulnerabilidad del complemento WordPress Google Fonts afecta hasta más de 300.000 sitios